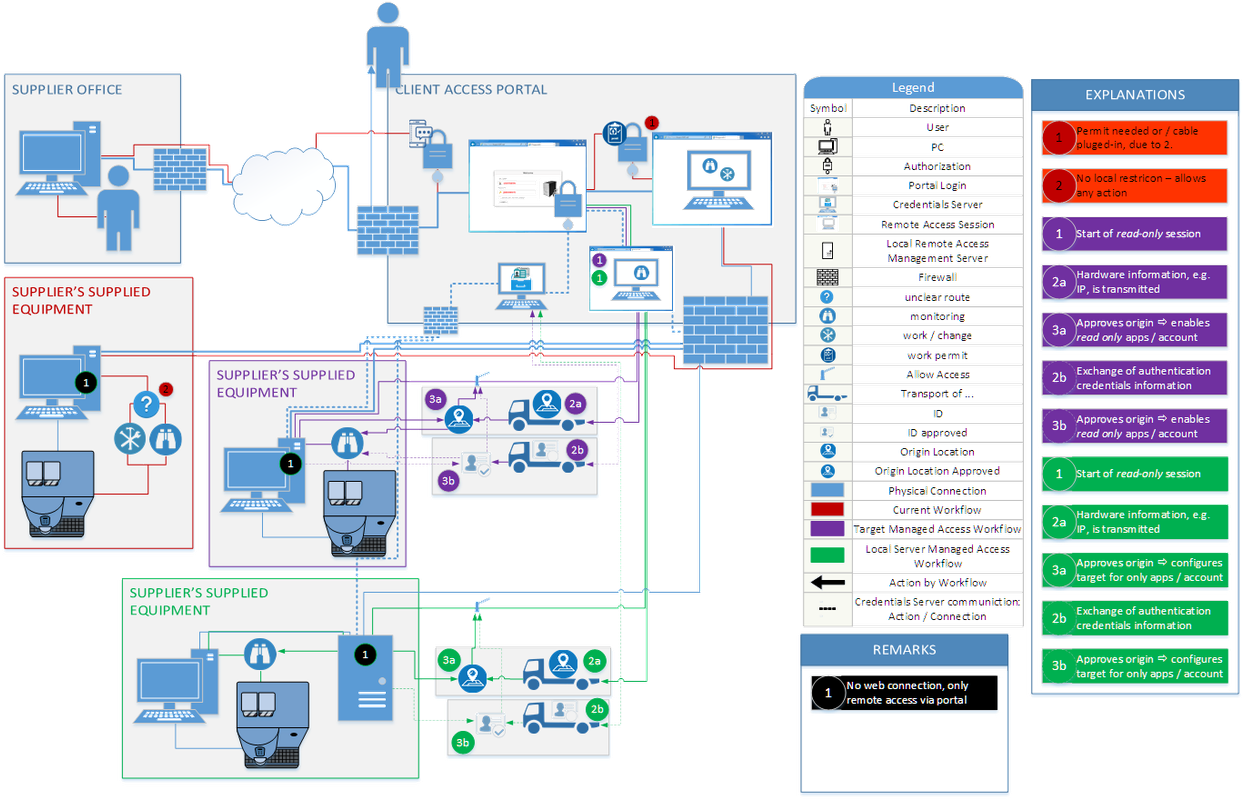

Restrinja o RDC em contas ativadas por máquina isoladas dependendo do IP de entrada - obtendo acesso somente leitura ou leitura / gravação, dependendo da rota de entrada

As postagens

- Restringir o acesso da Área de Trabalho Remota a usuários para específico servidores em um ambiente de domínio?

- Restringir o acesso RDP por endereço IP

explique bem como restringir o acesso a um computador, dependendo de quem está tentando fazer o login. Isso não permite controlar qual conta será usada para efetuar login na máquina local. Nessa máquina é uma conta somente leitura (para subsistema) e uma conta r / w (para subsistemas).

Como posso controlar quais contas podem ser usadas, dependendo de onde a solicitação de RDC está vindo?

Não há nenhum controlador AD central, como o sistema é gerenciado por diferentes proprietários.

Além disso, encontro recursos intermináveis na web, explicando bem como restringir o acesso a um computador, dependendo de quem está tentando fazer o login, o que poderia ser uma solução alternativa. Infelizmente, isso não permite controlar qual conta será usada para fazer login na máquina local e o que é feito nessa máquina. Esse fato aumenta algumas preocupações de segurança.

A situação é que temos software em IPCs (PC Industrial) que permite apenas o monitoramento, mas também um software de serviço que permite alterar a disponibilidade de maquinário fornecido. Como atualmente não podemos garantir que apenas uma determinada conta ou aplicativo seja usado, já que temos que fazer login via servidor de terminal / portal de acesso remoto fornecido pelo cliente, temos que solicitar uma autorização de trabalho toda vez que quisermos monitorar o sistema, mesmo para transferir apenas dados do registrador. A instalação de outro IPC não é uma opção, pois essa máquina em particular é offshore, portanto, gostaríamos de solucioná-lo com software.

Então é isso que gostamos de perceber:

-

Conta de usuário read e write por IPC

Algumas contas permitem apenas o uso de software somente leitura , como software de monitoramento. Outras contas permitem usar mais softwares de função para pacotes que podem desligar as máquinas. Em nossa opinião, o uso de contas diferentes é a maneira mais viável, caso contrário, um software de terceiros local precisa definir a permissão pelas Políticas do Windows. -

Controle quais contas podem ser usadas. Qual conta de usuário local (ou configuração de política ativa) depende de onde a solicitação de acesso remoto está vindo apenas de

- Servidor de gerenciamento de acesso local

Atualmente, não há nenhum controlador AD central, etc., mas, se necessário, pode haver um servidor mestre de acesso, por exemplo, RD Gateway Server ou BOMGAR Privileged Access para gerenciar a permissão de acesso -

operação isolada

Nossos dispositivos estão em uma rede isolada que está por trás da rede dos clientes. O ponto mais complicado é reconhecer quem está solicitando acesso à nossa rede isolada. Até agora, chegamos a essas ideias:- rede do cliente informa à nossa rede qual conta é usada, mas isso requer esclarecimento individual da comunicação.

- nossa rede lê o IP do cliente e decide se é um acesso de leitura ou gravação. O cliente deve garantir que haja pelo menos duas máquinas diferentes acessando nossa rede. Uma é para contas de acesso de leitura / permanente e outras para contas elevadas, o que poderia exigir aprovação de acesso extra pelo cliente

- Caso você não consiga impedir o login como administração em um servidor mestre, a conta do administrador deve ser gerenciada pelo cliente.

A solução mais próxima que encontrei até agora é essa pergunta no superusuário: Usando o TeamViewer para fazer login em apenas uma conta de usuário , mas ainda está longe de nossos requisitos.

Eu crio um desenho mostrando tudo isso, espero que ajude