Estou tentando traduzir pacotes UDP de saída com uma porta de origem de X para uma porta de origem de Y.

Eu fiz isso usando a seguinte regra iptables:

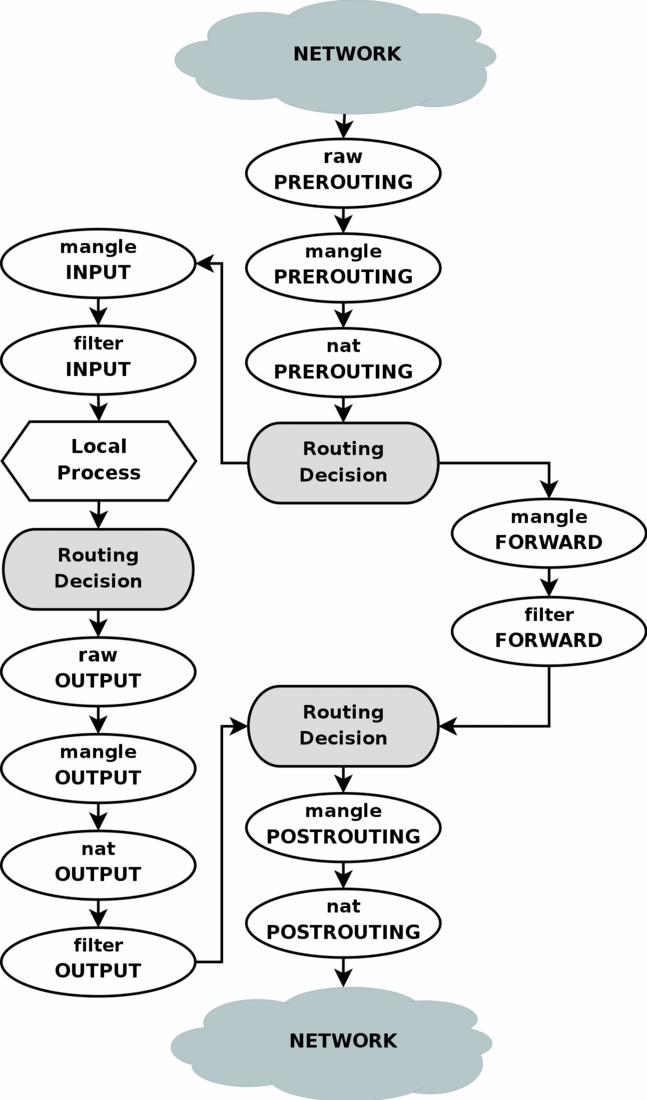

iptables -t nat -A POSTROUTING -s 10.0.0.1 -p udp --sport X -j SNAT --to-source 10.0.0.1:Y

Os contadores dessa regra aumentam quando os pacotes com uma porta de origem de X são gerados, mas desaparecem completamente depois disso. Não consigo encontrá-los nos contadores de nenhuma outra corrente ou tabela, e não consigo vê-los em nenhuma interface usando o tcpdump.

Se eu remover essa regra , os pacotes serão recebidos com a porta de origem do X. Mas assim que eu colocar a regra de volta, os pacotes desaparecerão.

Estou usando o iptables versão v1.2.11 em execução no Voyage Linux. Não consigo atualizar facilmente, pois isso precisará ser feito em algumas centenas de dispositivos remotos.

O que estou fazendo de errado?

Editar: iptables config adicionado abaixo, regras relacionadas a aplicativos específicos que não podem afetar isso foram removidas.

# Clear any existing rules

iptables -v -t filter -F

iptables -v -t nat -F

iptables -v -t mangle -F

iptables -v -t filter -X

iptables -v -t nat -X

iptables -v -t mangle -X

# Policies

iptables -t mangle -P PREROUTING ACCEPT

iptables -t nat -P PREROUTING ACCEPT

iptables -t filter -P INPUT DROP

iptables -t filter -P OUTPUT ACCEPT

iptables -t filter -P FORWARD DROP

# Allow established connections.

iptables -t filter -A INPUT -m state --state ESTABLISHED -j ACCEPT

iptables -t filter -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t filter -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -t filter -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t filter -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -t filter -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# Allow localhost to talk to itself.

iptables -t filter -A INPUT -i lo -j ACCEPT

# Drop stealth scan.

iptables -t filter -A INPUT -p tcp -s 0/0 -d 0/0 --tcp-flags ALL NONE -j DROP

iptables -t filter -A INPUT -p tcp -s 0/0 -d 0/0 --tcp-flags ALL ALL -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags SYN,RST SYN,RST -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags FIN,RST FIN,RST -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags ACK,FIN FIN -j DROP

iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags ACK,URG URG -j DROP

# Allow forwarding from LAN to WAN.

iptables -t filter -A FORWARD -i lanif -o wanif -j ACCEPT

# The NAT, strict with fixed IP address - might be different with a DHCP assigned WAN_IP

iptables -t nat -A POSTROUTING -o wanif -j SNAT --to-source $WAN_IP

iptables -t nat -A POSTROUTING -m mark --mark 11 -j ACCEPT

# Change source port X to Y - why does this not work???

iptables -t nat -A POSTROUTING -s lanif -p udp --sport X -j SNAT --to-source wanif:Y

(Fonte:

(Fonte: