Os clientes RADIUS (wifi) do Windows Server 2012R2 não aceitam certificado de curinga comprado

Estou gerenciando o servidor NPS há algum tempo e achei que era hora de tratá-lo como um certificado SSL válido.

A configuração

Comprei um certificado SSL wildcard da comodo, compilei-o com um certificado .pfx (incluindo a cadeia comodo) e instalei-o no servidor. O arquivo pfx está bem desde que eu o instalei no IIS7 e ele é validado em todos os navegadores.

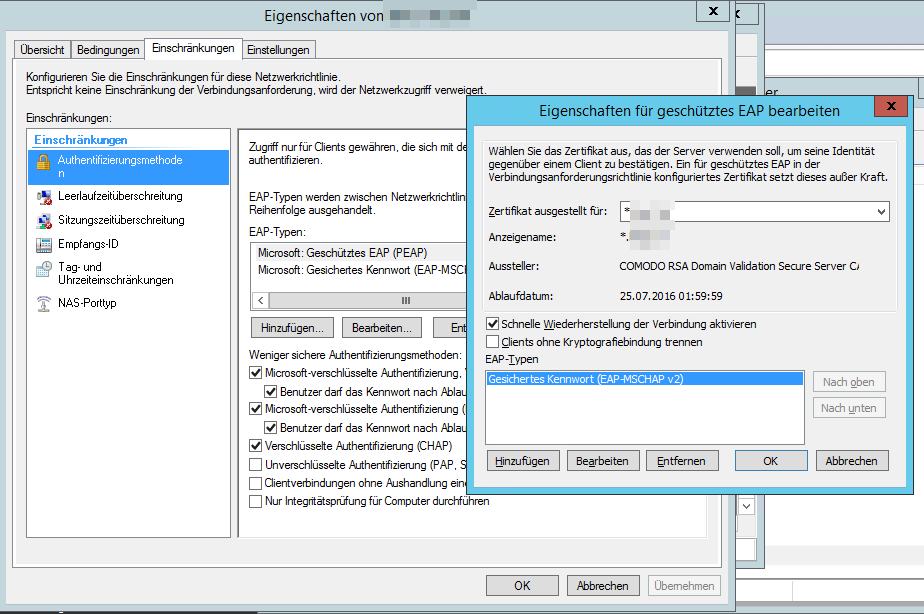

Eu escolhi o certificado no NPS assim (desculpe, é alemão, mas deve ser o mesmo para a versão em inglês):

Oproblema

Agora,quandoumclienteseconectaàredewifi,recebeumamensagemcomo"autorização falhada" ou, no Windows, reabrirá a caixa de diálogo de autenticação em um loop. O Iphones dirá ao cliente diretamente que ele não pode verificar o certificado e dar a ele a opção de ignorá-lo.

O log do servidor diz que a conta de usuário não pode ser encontrada, o que não é o caso, mas quando desabilito a verificação de certificado em um cliente, ela se conecta bem.

Isso significa que o certificado não é válido para o cliente.

O que eu acho que acontece

- O certificado é um curinga para o domínio * .example.com, o domínio do Active Directory é location1.example.com. Pode haver um problema de delegação?

- Se eu importar o certificado para o meu servidor de certificados do AD, posso criar um sub-certificado para radius.location1.example.com?

Há mais alguma coisa que eu esteja faltando ou os certificados curinga não são utilizáveis com raio no Windows Server?

Sou grato por qualquer indicação