Você pode usar nmap 5.0 com a opção --traceroute . Você também obterá um portscan gratuitamente:).

Se você quiser testar uma porta específica, você pode usar a opção -p port . (Você também deve usar a opção -Pn para que o nmap não tente fazer uma sonda ICMP regular primeiro). Este é um exemplo:

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

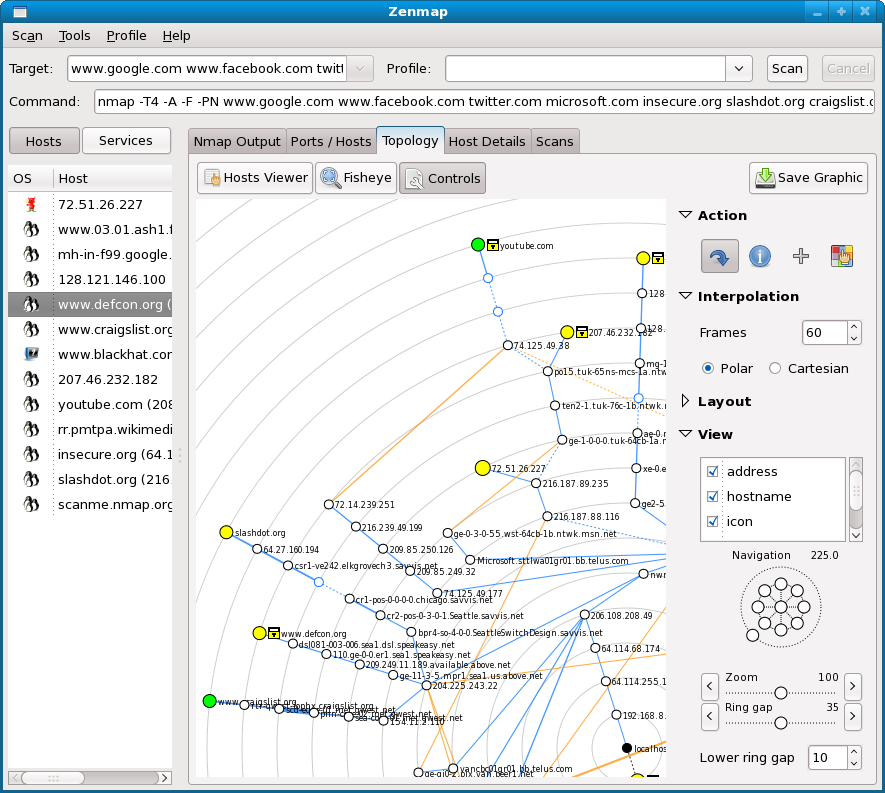

Se você tiver interesse em uma ferramenta gráfica, use zenmap , que também exibe mapas de topologia baseados na saída do traceroute.